Bosch Building Technologies wprowadza Access Management System 2.0, dzięki któremu zarządzanie kontrolą w dostępu w obiekcie staje się łatwe, skalowalne i niezawodne.

Dzisiejszy rynek stawia na prostotę. To, co zdobyło popularność w świecie konsumenckim, staje się przysłowiowym must have również w biznesie. Mowa o prostocie aplikacji. Ci jeszcze powinien posiadać nowoczesny system kontroli dostępu? Skalowalność oraz możliwość integracji z innymi rozwiązaniami w zakresie zabezpieczeń, takimi jak systemy dozoru wizyjnego czy systemy sygnalizacji włamania i napadu. Dodatkowo systemy zarządzania kontrolą dostępu muszą być w wysokim stopniu stabilne i niezawodne. Bosch twierdzi, że Access Management System 2.0 (AMS) jest właśnie odpowiedzią na te potrzeby.

Dla różnej wielkości biurowców

Oprogramowanie jest oferowane w trzech wstępnie skonfigurowanych pakietach dla podmiotów różnej wielkości: Lite (max. 144 drzwi i 200 000 kart), Plus (max. 512 drzwi i 200 000 kart) oraz Professional (max. 10 000 drzwi i 200 000 kart).

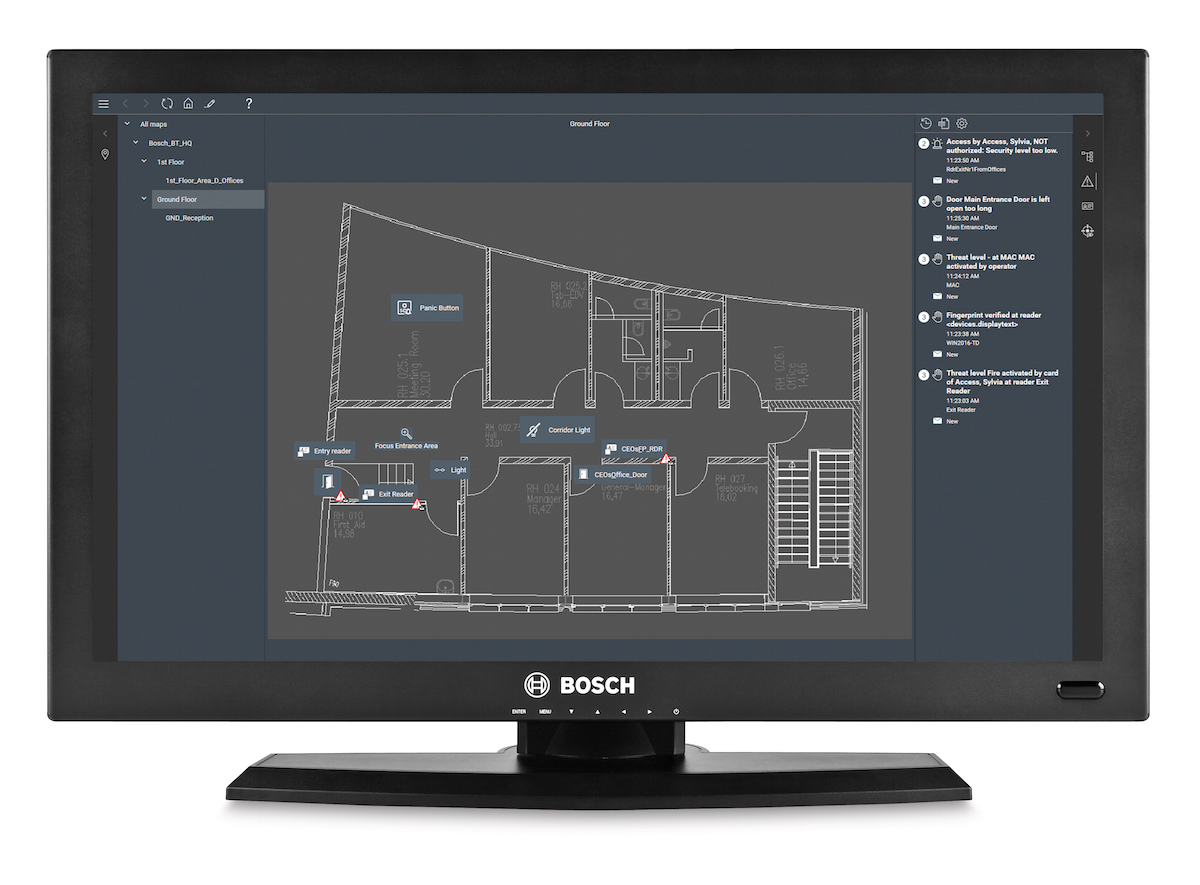

Konfiguracja nie jest skomplikowana. Istniejące mapy pięter można zaimportować do systemu, a następnie rozmieścić ikony reprezentujące kontrolery, drzwi i obiekty budowlane. Dodawanie użytkowników jest bardzo proste. Na przykład rejestrację i przydzielenie profili dostępu można wykonać w jednym oknie dialogowym.

Duża skalowalność Access Management System 2.0

To, co jest dość istotne to fakt, że użytkownicy mogą zacząć od rozwiązania na niewielką skalę i rozbudowywać je w miarę rosnących potrzeb. Access Management System 2.0 można rozszerzyć do maksymalnie 10 000 drzwi i 200 000 posiadaczy kart identyfikacyjnych. Rozbudowa nie wymaga wymiany sprzętu. Użytkownicy muszą jedynie zainstalować rozszerzoną wersję oprogramowania i dodać kolejne kontrolery, czytniki i karty identyfikacyjne. Dlatego powiększenie rozmiarów systemu jest nie tylko łatwe, ale także ekonomiczne. A ponieważ oprogramowanie jest regularnie aktualizowane i uzupełniane o dodatkowe opcje z zakresu bezpieczeństwa danych, stanowi także bezpieczną inwestycję na przyszłość.

Pełna dostępność i wysoka stabilność

Dla zagwarantowania maksymalnej stabilności i dostępności, oprogramowanie Accesss Management System 2.0 zawiera Master Access Controller (MAC), jako dodatkowy bufor bezpieczeństwa pomiędzy serwerem, a kontrolerami dostępu. W razie awarii serwera AMS 2.0, jego zadania przejmuje MAC, zapewniając nieprzerwaną komunikację kontrolerów między sobą oraz udostępnianie niezbędnych informacji z czytników kart. Umożliwia to dalszą, nieprzerwaną obsługę funkcji obejmujących różne kontrolery, takich jak Anti-Passback i Guard Tour.

Funkcja Anti-Passback uniemożliwia posiadaczowi karty przekazanie jej innej osobie w celu umożliwienia nieautoryzowanego dostępu. Guard Tour to funkcja bezpieczeństwa oferowana strażnikom, którzy używają czytników dostępu jako punktów kontroli na zdefiniowanej trasie obchodu, które strażnik musi minąć w określonym czasie. Każde odstępstwo od ustalonej kolejności lub przewidzianego czasu włącza alarm w systemie AMS. Umożliwia to szybkie powiadomienie osób odbierających zgłoszenia, co poprawia bezpieczeństwo pracy personelu ochrony.

W niezwykle rzadkich przypadkach awarii serwera AMS oraz systemu MAC, posiadacze kart identyfikacyjnych nadal mogą wchodzić i wychodzić ze stref przy użyciu swoich identyfikatorów, ponieważ baza danych znajduje się bezpośrednio w kontrolerach AMC (Access Management Controllers). Dzięki możliwości pracy offline, istnieje możliwość uniknięcia milionów zdarzeń nawet podczas awarii systemu.

Wysoki standard bezpieczeństwa dzięki zarządzaniu poziomami zagrożenia

Do 15 konfigurowanych poziomów zagrożenia, takich jak blokada, kontrolowana blokada lub ewakuacja, oznacza możliwość szybkiego wdrożenia środków bezpieczeństwa w sytuacjach krytycznych, na przykład w razie pożaru lub ataku terrorystycznego. Stan określonego poziomu zagrożenia jest aktywowany przez jeden z trzech czynników: stacja robocza operatora, przycisk alarmowy lub przystawienie do czytnika specjalnie skonfigurowanej karty „alarmowej”. Różne poziomy zagrożenia mogą spowodować otwarcie wszystkich drzwi, zablokowanie wszystkich drzwi lub model mieszany – otwarcie niektórych i zablokowanie pozostałych drzwi. Poszczególne drzwi mogą mieć przypisany także indywidualny profil bezpieczeństwa i zapewniać dostęp tylko wybranym posiadaczom kart.

Wysokie bezpieczeństwo danych i ochrona prywatności

W celu ochrony przed cyberprzestępczością i utratą danych osobowych zarówno baza danych, jak i komunikacja pomiędzy serwerem i kontrolerami dostępu są szyfrowane na wszystkich etapach, na przykład poprzez obsługę bezpiecznego protokołu OSDP (Open Supervised Device Protocol ) v2. Oprogramowanie AMS 2.0 posiada także zaufane certyfikaty cyfrowe do wzajemnego uwierzytelniania pomiędzy serwerem, a klientem w celu zapobiegania manipulacjom ze strony nieuprawnionych klientów, a także wykorzystuje zasady bezpiecznego projektowania, takie jak „secure-by-default” czy „zasada najmniejszego uprzywilejowania”.

Idealne jako rozwiązanie autonomiczne, ale przystosowane do integracji w ramach kompletnego systemu zabezpieczeń

AMS 2.0 to elastyczny system zarządzania kontrolą dostępu dla średnich i dużych podmiotów. Jest łatwy w konfiguracji, obsłudze i rozbudowie. AMS 2.0 może być rozbudowywany w miarę potrzeb użytkownika i można go zintegrować z systemami dozoru wizyjnego, takimi jak BVMS (od wersji 9.0) oraz systemami innych producentów, np. Milestone XProtect. Od drugiego kwartału 2020 r. będzie go można zintegrować także z systemem sygnalizacji włamania i napadu serii B/G firmy Bosch oraz systemami innych producentów. Dzięki swoim możliwościom w zakresie integracji Access Management System może służyć jako solidna platforma umożliwiająca stosowanie różnych systemów zabezpieczeń, w zależności od indywidualnych potrzeb użytkownika.